Na forma de computadores domésticos não protegidos em sua estrutura de TI. Isso se mostrou um prato cheio para os criminosos especializados no ransomware, um tipo de ataque cibernético que “sequestra” dos dados de um computador, ou de uma empresa inteira, usando criptografia forte e exige o pagamento de um resgate para devolvê-los.

Segundo levantamento da Skybox Security, os casos de ransomware tiveram salto de 72% nos primeiros seis meses de 2020 e devem chegar a 20 mil casos até o fim do ano. Só aqui no Brasil, o mês de março apontou crescimento 3,5 vezes maior que o mês de janeiro, de acordo com dados da Kaspersky.

A explosão foi a mesma em todo o mundo. Em julho, um ataque à Garmin pode ter causado à empresa um prejuízo de U$ 10 milhões. Em agosto as vítimas foram a Carnival Corporation, maior operadora de cruzeiros marítimos do mundo, e a Canon, fabricante japonesa conhecida por câmeras e sistemas de impressão.

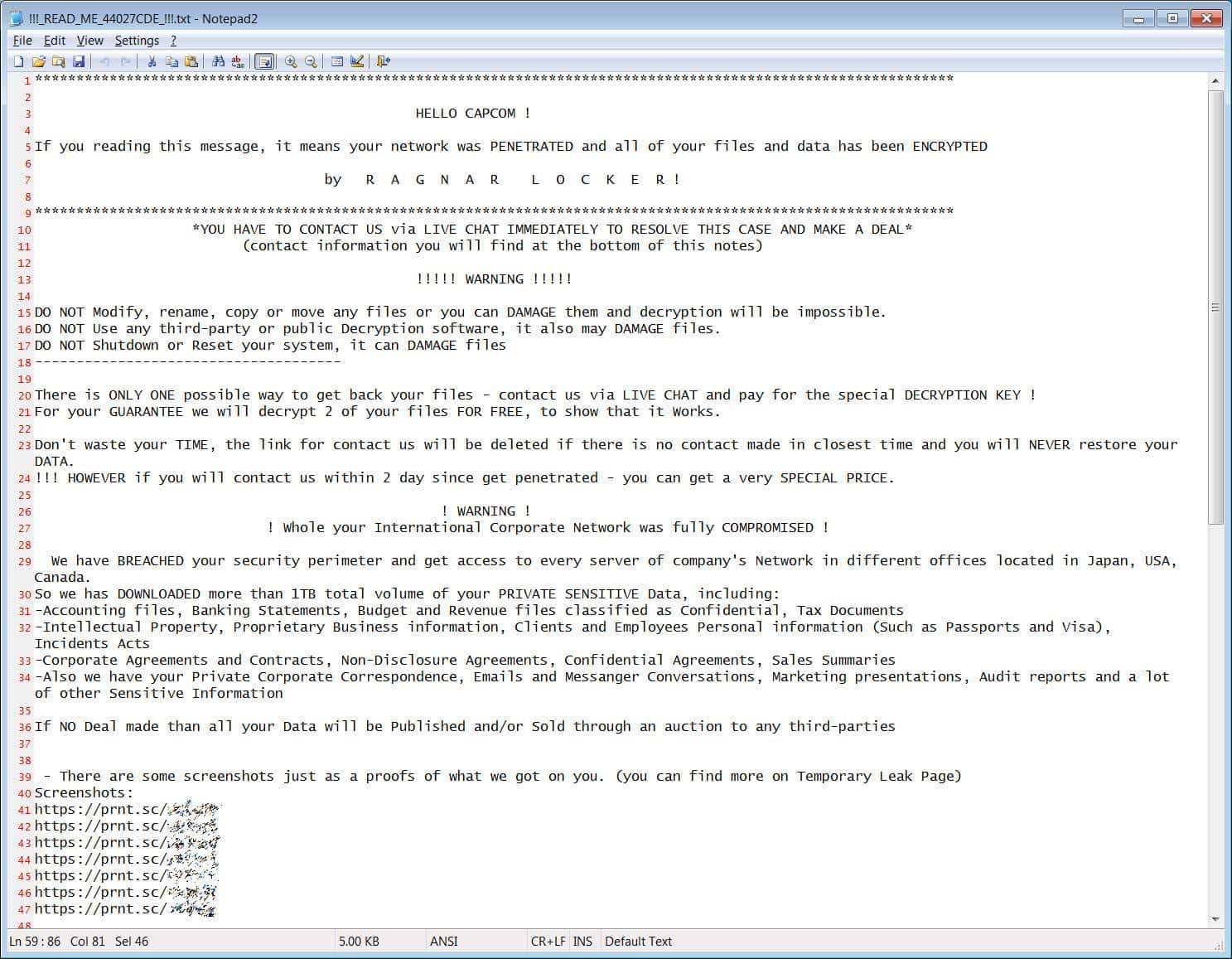

Em outubro ensaios clínicos relacionados à pandemia de Covid-19 foram afetados por um ataque, o que fez com que o FBI alertasse os hospitais sobre a crescente ameaça. As vítimas de novembro foram o Superior Tribunal de Justiça (STJ) e a desenvolvedora de games japonesa Capcom, que teve 1 TB de dados roubados. No início de dezembro um grupo atacou a Foxconn, que produz eletrônicos para as maiores empresas do planeta, entre elas a Apple e a Sony, e exigiu o pagamento de R$ 175 milhões em Bitcoins.

Se 2020 parece ter sido um ano horrível, 2021 pode ser ainda pior. “Não vejo motivo para uma desaceleração do ransomware em 2021”, diz Charles Carmakal, Vice-Presidente Sênior e Chief Technical Officer (CTO) da empresa de cibersegurança Mandiant. “Tudo o que aconteceu neste ano me leva a acreditar que as coisas vão continuar a piorar até que algo realmente dramático aconteça. Estimo que os malfeitores se tornarão ainda mais disruptivos”.

Gangues de ransomware mudaram seu modo de operação

Os malfeitores também mudaram seu comportamento. Antigamente atacavam muitos alvos pequenos (como computadores pessoais) e exigiam resgates de baixo valor. Mas hoje procuram alvos muito maiores. O novo perfil de ataque se aproveita de novos marcos regulatórios sobre privacidade e proteção de dados para aumentar a pressão pelo pagamento do resgate.

Na última grande onda de ransomware, vista entre 2016 e 2017, o método era mais simples: os autores bloqueavam o acesso aos dados e esperavam o pagamento. No entanto, empresas com backup e redundâncias conseguiam facilmente contornar o problema. Hoje, no entanto, o ataque se tornou mais sofisticado.

O cibercriminoso aproveita a invasão à rede para roubar dados importantes, incluindo informações de clientes e segredos comerciais, e só então bloqueia os arquivos. O método tende a dar mais resultados, porque novas normas como a GDPR e a LGPD, as leis europeia e brasileira de proteção de dados, preveem uma multa pesada para o vazamento de dados de clientes, fazendo com que as empresas se vejam duplamente pressionadas a pagar: para recuperar o acesso a seus arquivos e para evitar uma multa que pode ser ainda mais cara do que o resgate.

As gangues também se profissionalizaram, dando acesso a um “mercado negro” onde grupos especializados oferecem seu conhecimento e serviços, da venda de credenciais e acesso a botnets a consultoria sobre como se infiltrar numa rede. Como resultado, os ataques se tornaram mais eficazes e intrusivos.

União contra o ransomware

Mas à medida que crescem os ataques e o poder das gangues de ransomware, crescem também os esforços para combatê-los. Na semana passada o IST (Institute for Security and Technology, Instituto de Tecnologia e Segurança) anunciou a criação da Ransomware Task Force (RTF) uma “força tarefa” para combate ao ransomware, em parceria com várias outras empresas do setor de tecnologia como a Microsoft, Citrix e McAfee, entre outras.

“Incidentes de ransomware vem crescendo sem limites, e este cibercrime economicamente destrutivo leva cada vez mais a consequências físicas perigosas”, disse o grupo. “Os membros fundadores da RTF compreendem que o ransomware é uma ameaça grande demais para ser enfrentada por uma entidade sozinha”.

Uma forma pela qual a indústria da segurança vem tentando impedir novos ataques é com o compartilhamento de informações entre as equipes que respondem aos incidentes e entidades que podem estar na mira dos criminosos. Elas podem se antecipar aos hackers, pois estes se infiltram em um sistema e “armam” o ataque, mas só o executam tempo depois, em um momento estrategicamente calculado para causar o maior dano possível à vítima.

Por exemplo, em vários casos de ataques de ransomware a escolas dos EUA neste ano, os criminosos infiltraram e prepararam os sistemas no verão do hemisfério norte (período de férias), mas só os executaram no outono, quando ocorre a volta às aulas. Ao atacar as escolas no momento em que estão mais ocupadas, reforçam sua posição em uma negociação e criam mais urgência por um pagamento para resolver rapidamente o problema.

Segundo Carmakal, em 2021 serão desencadeadas ações policiais visando apreender os responsáveis e reduzir os ataques. “Veremos o fruto disto nos próximos meses”, diz ele. “As forças policiais estão especialmente interessadas em prisões e condenações que tenham um real impacto sobre os malfeitores”. Ou seja, estão atrás dos “peixes grandes”.

Mas enquanto isso não acontece, a prevenção é o melhor remédio. Focando em medidas básicas de segurança e reforçando suas defesas, as empresas podem tornar o ransomware menos lucrativo para os malfeitores ao dificultar a descoberta de alvos vulneráveis. Uma boa política de backup off-site também torna menos provável que uma vítima tenha que pagar para restaurar seus sistemas, caso seja atingida.

“No passado, as empresas até podiam arriscar ter segurança fraca”, diz Brett Callow, um analista da empresa de segurança Emsisoft. “Mas agora, elas não podem. Elas irão pagar o preço por isso, literal e figurativamente”.

Fonte: Wired